גל מתקפות הסייבר על חברות וגופים ישראלים בשבוע האחרון לא הצליח עד כה לגרום נזק משמעותי, אבל הוא מצליח להסתיר מגמה אחת מדאיגה: הצטרפות גורמים רוסיים לצד גורמים איראניים למתקפות על ישראל.

המעורבות הרוסית נעשית באמצעות ארגוני קש כמו Anonymous Sudan, שהפתיעו את מומחי הסייבר הישראלים בשימוש בכלי תקיפה מתקדמים ביותר, יכולת שמוגדרת כ"יכולת מדינתית". כעת ממתינים בישראל ל"יום ירושלים האיראני" בעוד ארבעה ימים, שבו מתכוונים התוקפים לחזור ולתקוף את ישראל.

המתקפה של האנונימיים מסודאן היתה עוצמתית, עד כדי 4 טרה בייט בבת אחת, הרבה מעבר למה שאפשר לייחס להאקרים מחוצ'קנים במדינת עולם שלישי. הטכנולוגיה שלה הצליחה להערים על מערכות ההגנה הישראליות. בחברת צ'ק פוינט הישראלית, שספגה בעצמה מתקפה חמורה, מייחסים את היכולת המתקדמת לקבוצת Killnet הרוסית, שפועלת בחסות ובמימון של הממשל הרוסי. גופים נוספים שנפגעו הן ספקיות האינטרנט וגופים נוספים שחשופים למתקפות ברוחב פס כזה.

"לא ראינו את זה בעבר, זה מטורף" אומר בועז דולב, מנכ"ל חברת מודיעין הסייבר קלירסקיי, "הם הצליחו לשתק אתרים גדולים לפרקי זמן קצרים. המשמעות של זה היא שהרוסים מנסים 'לעשות טובה' ולסייע לאיראנים במה שהם עושים מול בישראל וזה לא מעודד". לדבריו ייתכן כי השתתפות הרוסים בקמפיין היא "תשלום" על הכטב"מים שהועברו לרוסיה מאיראן וייתכן שהרוסים מנסים להעביר מסרים לישראל בעקבות שיתופי הפעולה של ישראל ואוקראינה.

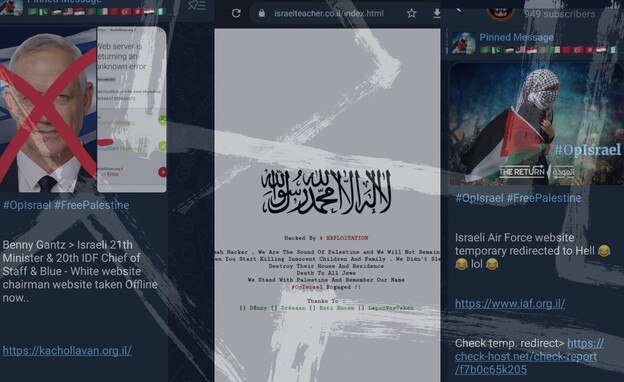

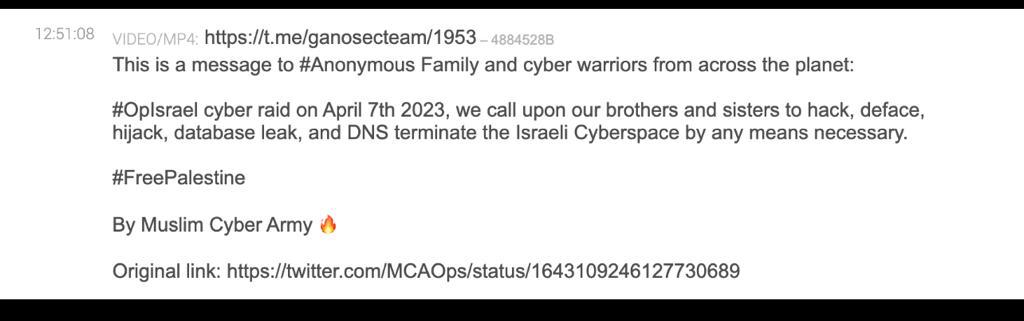

לצד גל המתקפות הנוכחי, המכונה OpIsrael, שרובן פגעו זמנית בחברות פרטיות, התרחשה עוד סדרה של מתקפות שלא מיוחסות לקמפיין הזה, בהן התקפה על האוניברסיטאות, התקפה על דואר ישראל, התקפות על מתקני השקיה ועל מקררים בסופרמרקטים בישראל. מתקפות אלה שונות במהותן ובטכנולוגיות שבהן הן משתמשות ממתקפות התודעה של OpIsrael.

יעדי התקיפה: בתי חולים ואוניברסיטאות

לפי דו"ח שמפרסמת קלירסקיי, בין התאריכים 6-9.4.2023 התרחשו בעיקר תקיפות DDOS (מניעת שירות) במסגרת קמפיין OpIsrael. התקיפות המשמעותיות התבצעו ע"י קבוצת Killnet שהחלה לפעול כבר בשבוע שעבר. "כניסת Anonymous Sudan כמשתתפת פעילה בקמפיין השנה הפכה אותו מקמפיין רדום עם תקיפות קטנות על ארגונים קטנים, לקמפיין משמעותי עם תקיפות מוצלחות על ארגונים גדולים" נאמר בדו"ח.

בין הארגונים שהותקפו היו חברות התעופה ארקיע, ישראייר ואל-על, בתי החולים רמב"ם, אסף הרופא ולניאדו, האוניברסיטה הפתוחה, בן גוריון, הטכניון ואוניברסיטת חיפה, אתר Jerusalem Post, כאן 11 ו-I24News, ועוד. לצד אלה היו מתקפות חלשות יותר של קבוצות מלזיות ואינדונזיות וקבוצות פלסטיניות, שבעיקר הדהדו מסרים תודעתיים והעלו מידע מודלף ממוחזר, מידע על פוליטיקאים שניתן למוצאו בקלות בחיפוש באינטרנט ונתוני גישה לאתרים ומתקנים, שפורסמו כבר בעבר. בניגוד למתקפות בעבר, הפעם כמעט ולא הצליחו התוקפים להשחית אתרים ולהעלות תמונות מאיימות בדפי הבית של הקורבנות.

בדו"ח קלירסקיי נאמר שהקבוצה הסודנית פרסמה כי ביום שישי הקרוב היא תשוב לתקוף. כמו כן צפויות מתקפות ב"יום ירושלים האיראני" אשר הפך בשנים האחרונות לתאריך המשמעותי לצד קמפיין OPIsreal. להערכת מחברי הדו"ח שני ימי השישי הקרובים ה- 14.4.2023 וה- 21.4.2023 הינם תאריכים בסיכוי גבוה לתקיפות.

גיל מסינג, ראש המטה בחברת חברת אבטחת המידע צ'ק פוינט, אומר שההתקפה על החברה נבלמה באמצעות טכנולוגיה נגדית. לדבריו מדובר היה בעליית מדרגה בעוצמת המתקפה, שיכולה להפיל את כל האתר לא רק למנוע גישה אליו. "הם תקפו אותנו כי דיברנו בהרחבה על התקיפות שלהם התייחסו לזה בקבוצה", הוא אומר.

לדברי מסינג, "יש פה הפעם ריכוז מאמץ יותר משמעותי מבעבר. Killnet מעורבת באופן רשמי ולכן זה רמת כלים אחרת לגמרי. הם נטלו אחריות באופן רשמי על כמה מתקפות כ'עונש על מה שקורה בפלשתין'. יש להניח שמעורבות גם קבוצות אידיאולוגיות נוספות ערביות ומוסלמיות. ברקע המתיחות הבטחונית שקורית ממילא אצלנו - זו עוד זירה שמנסים לעשות בה נזק. לכן יש להניח שנראה עוד תקיפות בשבועות הקרובים (לא רק בשישי) והם בפירוש ינסו לעשות נזק משמעותי יותר מהפלת אתר, וההיערכות צריכה להיות בהתאם".

גיל מסינג, צ'קפוינט: "יש פה הפעם ריכוז מאמץ יותר משמעותי מבעבר. זו רמת כלים אחרת לגמרי. ברקע המתיחות הבטחונית - זו עוד זירה שמנסים לעשות בה נזק. לכן יש להניח שנראה עוד תקיפות בשבועות הקרובים"

ארז דסה, מנהל ערוץ הטלגרם "חדשות הסייבר", אומר שההפתעה השנה היתה בעצם העובדה שההאקרים חזרו לתקוף אחרי שנים של הפסקה: "רוב המתקפות היו כאלה שפוגעות בזמינות של האתרים אבל ולא ביכולת שלהם לתפקד. לרוב אלה היו האתרים הקטנים. הקבוצה הסודנית הצליחה לעשות רעש כשהשביתו חלק מהאתרים הגדולים לזמן קצר, אתרים כמו צ'ק פוינט ורכבת ישראל. מצד שני, כל קבוצות מתקפות הכופרה הגדולות נשארו מחוץ לתמונה".

דסה מביע חשש להפתעה מצד האיראנים ביום ירושלים האיראני, אך הוסיף: "אני לא חושב שאיראן מחכה ליום ירושלים כדי לתקוף, ראינו את זה במתקפה שלהם על הטכניון".

"עליית מדרגה מדאיגה"

רם לוי, מייסד ומנכ"ל חברת הגנת הסייבר קונפידס, אומר שכל ההתקפות עד כה נערכות לקראת יום ירושלים האיראני, שחל ביום שישי האחרון של חודש הרמדאן, 14.4.2023. "השנה אנו רואים עליית מדרגה חדה בהתקפות, אם בעבר הן היו בעיקר מטרד לא נעים, ההתקפות השנה הרבה יותר עוצמתיות וגורמות לנזק אמיתי ולהשבתת מוסדות בישראל. זו עליית מדרגה מדאיגה ומשמעותית והשקט של המדינה, לרבות מערך הסייבר הלאומי, מדאיג לא פחות".

עינת מירון, מומחית להיערכות ולהתמודדות עם סיכוני סייבר עסקיים, אומרת, שהנזקים שנגרמו היו יכולים להימנע ברובם באמצעות היערכות נכונה. לדבריה ניתן להתמודד מול מתקפות OpIsrael באמצעים פשוטים כמו WAF, עדכוני תוכנה, סיסמאות והזדהות כפולה.

"דבר אחד זה ליפול קורבן למתקפת סייבר שפוקדת את הארגון בהפתעה גמורה ועושה שימוש בטכניקות מורכבות ודבר אחר לגמרי זה לאבד שליטה על אתר אינטרנט במתקפה מוכרת, ידועה מראש וכזו שגם מקבלת מסמך המלצות ממערך הסייבר" היא אומרת.

רם לוי, קונפידס: "השנה אנו רואים עליית מדרגה חדה בהתקפות, אם בעבר הן היו בעיקר מטרד לא נעים, ההתקפות השנה הרבה יותר עוצמתיות וגורמות לנזק אמיתי ולהשבתת מוסדות בישראל

לדבריה מפתיע שמנכ"לים עדיין אינם ערוכים למתקפות סייבר: "מאחר ויש מתקפות שעלולות להוות מסך עשן למתקפה מורכבת יותר, אני מציעה לכל מנהל לזמן כבר היום את מנהל אבטחת המידע שלו כדי להקדים תרופה למכה. היערכות והכרת הסיכון תמיד יהיו הדרך הכי טובה לצמצם את הפגיעה וחשוב לזכור - אי אפשר לסמוך על מערך הסייבר בכל אירוע, במיוחד אם אינכם מוגדרים גוף תשתית קריטית".

מערך הסייבר התריע שסביב הרמדאן ולקראת "יום ירושלים האיראני" צפויים להתגבר מאמציהם של האקרים אנטי-ישראלים להוציא לפועל מתקפות סייבר נגד מטרות בישראל - מתקפות השחתת אתרים, הפצת מסרוני פישינג, פריצה לרשתות חברתיות ומתקפות מניעת שירות (DDos). בהודעת המערך נאמר כי הוא נערך לעלייה בנסיונות מסוג זה, ולפעולות פרואקטיביות להגנה על המרחב הישראלי בדגש על פעילות מול חברות לאחסון אתרים.