האקרים זדוניים מעדיפים פעמים רבות לחפש חברות אירוח או מערכות מרכזיות שדרכן ניתן להגיע לאתרים רבים מנקודת כשל אחת - ראו מקרה סייבר סרב (אטרף) מהשנה שעברה. החברה אירחה שורת אתרים שנפגעו כולם עקב המתקפה על סייבר סרב (שמיוחסת לאיראן).

כעת, צוות חוקרי אבטחת מידע חשפו כשל מרכזי כזה בחברה בשם "אימג'קום טכנולוגיות אינטרנט", שבונה אתרים ומערכות סחר מקוון לאתרים אחרים. החוקרים, קבוצת TermuxIsrael מצאו באג שלטענתם נגע ב-9 אתרי סחר מקוון, לקוחות של אימג'קום, שאפשר לכל אחד לראות קבלות עבר של לקוחות. הניצול של החולשה מאד פשוט ומצריך רק גישה לדפדפן: די בהחלפה של מספר סידורי רץ בכתובת ה-URL כדי להיחשף לקבלות עבר. בין האתרים שחשפו כך פרטים, אתר funky DJ לציוד לתקליטים, חנות בשם "קרן אלקטרוניקה" אתר שם towels.co.il, ועוד.

"כאשר מחליפים את ה-id בכתובת של האתר אפשר לקבל קבלות הקבלות של כל הקניות עם כל הפרטים האישיים. בסקריפט קטן אפשר לעבור על כל המספרים מ1 עד 'דף ריק' ולאסוף את כל הקבלות"

דור ארליך, חוקר וחבר בקבוצה הסביר: "כאשר מחליפים את ה-id בכתובת של האתר אפשר לקבל קבלות הקבלות של כל הקניות עם כל הפרטים האישיים. בסקריפט קטן אפשר לעבור על כל המספרים מ1 עד 'דף ריק' ולאסוף את כל הקבלות". הפרטים שנחשפו כוללים: שם מלא, כתובת, מגורים, כתובת אימייל, מספר טלפון, מספר תעודת זהות, סוג כרטיס האשראי ו-3 ספרות זיהוי בגב כרטיס האשראי. כמו כן, ניתן היה לדעת מה הפריט או השירות שרכש הלקוח.

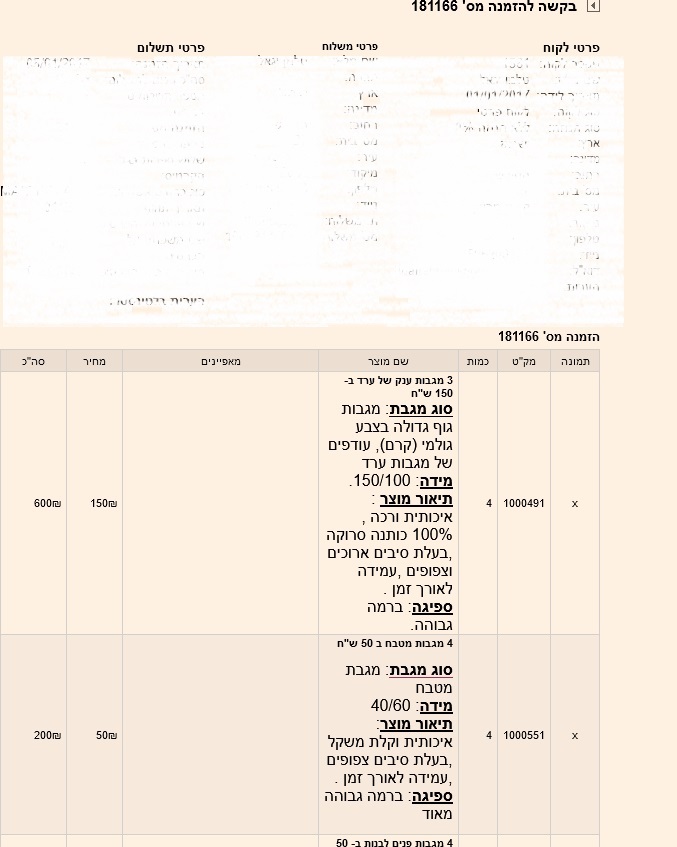

דוגמה לקבלה שדלפה

לאחר אסגרה אחראית מול החברה ומערך הסייבר החולשה נסגרה. ממערך הסייבר נמסר: "מדובר בחולשת Parameter Tempering באתרים שנבנו ע"י חברת imagecom. זוהי מתקפת Web אשר מזייפת ערכי פרמטרים שנשלחים מהלקוח לשרת. תוקף יכול לנצל חולשה זו בכדי לגשת למסד הנתונים של בעל האתר ולצפות בפרטי ההזמנות, כולל פרטים אישיים ופרטי כרטיס אשראי חלקיים של המשלם".

מהחברה נמסר בתגובה: "תודה על ההתראה. הנושא נבדק וטופל".